Tag: الأمن السيبراني

-

كلاود كونسبت تبرم اتفاقية شراكة مع منصة Make لتعزيز حلول الأتمتة الرقمية في الشرق الأوسط

وإفريقيا أعلنت كلاود كونسبت، الشريك البلاتيني لمنصة monday.com فيمنطقة الشرق الأوسط، ومقرها دولة الإمارات، عن إضافة منصة Make الرائدة عالمياً في الأتمتة البصرية وتنظيم العملياتإلى محفظة حلولها المؤسسية. وتأتي هذه الخطوة لتعزيز مهمة الشركة الرامية إلى مساعدة المؤسسات في تسريع التحولالرقمي من خلال تنسيق سير العمل عبر مختلف الأنظمة التقنية.وبموجب هذه الشراكة، أصبحت كلاود كونسبت…

-

ترامب يعفو عن مؤسس بينانس تشانغبينغ تشاو

أعلن البيت الأبيض أن الرئيس الأمريكي دونالد ترامب منح عفوًا رئاسيًا كاملاً لمؤسس منصة بينانس (Binance)، رجل الأعمال الصيني الكندي تشانغبينغ تشاو (CZ)، بعد أقل من عام على إدانته في قضايا تتعلق بانتهاك قوانين غسيل الأموال والرقابة المالية.القرار الذي أُعلن رسميًا من واشنطن أثار موجة من الجدل داخل الأوساط الاقتصادية والسياسية، حيث يُنظر إلى هذه…

-

60٪ من تطبيقات الأطفال تتجسس على المستخدمين

كشفت دراسة أجرتها مؤسسات متخصصة في الأمن الرقمي عن حقيقة صادمة: نحو 60٪ من تطبيقات الأطفال التي تُستخدم حول العالم تتجسس على المستخدمين الصغار وتجمع بياناتهم دون إذن واضح من الأهل. الدراسة، سلطت الضوء على أن كثيرًا من التطبيقات التي تبدو تعليمية أو ترفيهية تطلب أذونات غير ضرورية مثل الوصول إلى الموقع الجغرافي أو الكاميرا…

-

قبل أن تضغط مشاركة: تعلّم كيف تفضح الأخبار الزائفة😱😱|سوالف تك

قبل أن تضغط مشاركة: تعلّم كيف تفضح الأخبار الزائفة😱😱 تابعنا الان للمزيد من الاخبار التقنية #سوالف_تك ** ** *** وبإمكانكم متابعة سوالف تك على منصات التواصل الأجتماعي عبر ⏭ Instagram ⏭ https://www.instagram.com/sawalif_tech/ ⏭ TikTok ⏭ https://www.tiktok.com/@sawaliftech ⏭ Facebook ⏭ https://www.facebook.com/profile.php?id=61556648520449&mibextid=ZbWKwL ⏭ Snapchat ⏭ https://www.snapchat.com/add/sawaliftech?share_id=g8NMvKjLmfM&locale=en-GB ** ** *** يمكنكم زيارة موقعنا الإلكتروني لمعرفة كل جديد.. من…

-

تم اختيار شركة SCYTHE كأفضل مُبتَكِر في قائمة SINET16 Innovator لعام 2025 لقيامها بتحويل منهجيات الأمن السيبراني الاستباقي عبر تقديم حلول التحقق من التعرّض للهجمات العدائية

تم تكريم SCYTHE لتقدمها في مجال الأمن السيبراني الاستباقي من خلال اختبارات التحكم الأمنيالمستمر المعتمدة على الذكاء الاصطناعي والمخصصة للأهداف والبيئة ومحاكاة التهديدات.ميامي–( BUSINESS WIRE/”ايتوس واير” )– أعلنت اليوم شركة SCYTHE، المزود الرائد لحلول التحقق منالتعرض العدائي المتقدمة (AEV)، عن حصولها على جائزة SINET16 Innovator لعام 2025، مما يجعلSCYTHE واحدة من بين 16 شركة ناشئة…

-

المؤتمر الدولي للمنظمة العالمية للمناطق الحرة يسلط الضوء على دور الرقمنة والاستدامة في مستقبل المناطق الحرة

واصل المؤتمر الدولي السنوي للمنظمة العالمية للمناطق الحرة فعاليات دورته الـ11 في هاينان الصينية،حيث ركز جدول أعمال اليوم الثاني على دور الرقمنة والاستدامة في مستقبل المناطق الحرة وآليات تطوير دور هذهالمناطق باعتبارها بوابات تجارية استراتيجية.وشهد اليوم سلسلة من الجلسات التي تطرَّقت إلى مواضيع استراتيجية لمستقبل المناطق الحرة والاقتصادية، أبرزها رقمنةالممرات التجارية، وتأثير الحد الأدنى العالمي…

-

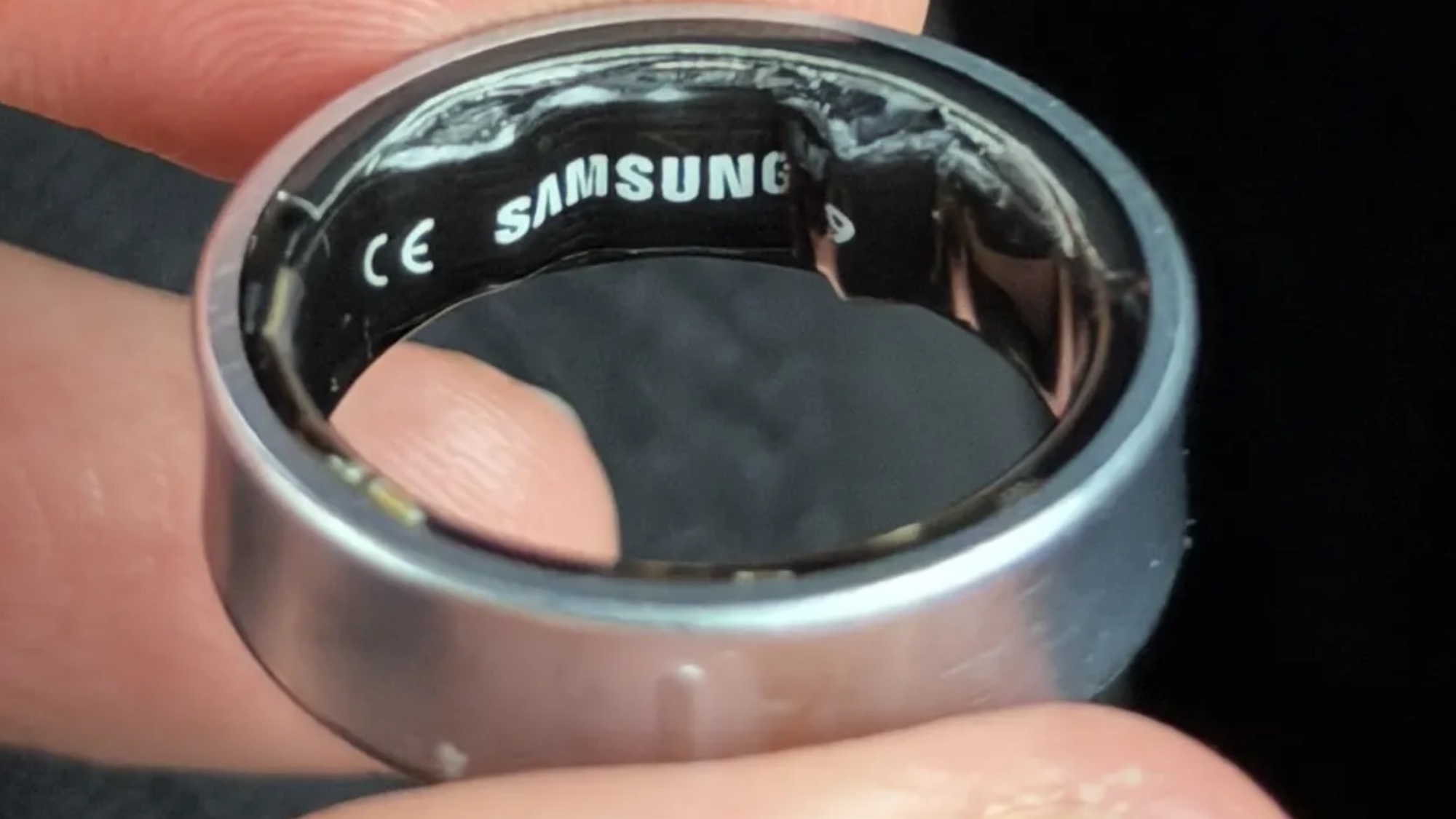

حادثة تنذر بالخطر: مستخدم خاتم Galaxy Ring يدخل المستشفى

مستخدم لخاتم سامسونج الذكي Galaxy Ring نُقل إلى المستشفى بعد تورم إصبعه بسبب الجهاز. تعرف على تفاصيل الحادثة ومخاوف المستخدمين حول سلامة الخواتم الذكية. تخيل ان تدخل المستشفى بسبب خاتم سامسونج الذكي Galaxy Ring؟ هذا ما حصل مع صانع محتوى! القصة التي بدأت كتجربة تكنولوجية حديثة تحوّلت إلى تحذير من مخاطر الأجهزة القابلة للارتداء، بعدما…

-

الآلاف من كاميرات المراقبة حول العالم مكشوفة على الإنترنت دون حماية.. خطر أمني يتفاقم

تقرير أمني جديد يكشف عن وجود أكثر من 40,000 كاميرا مراقبة حول العالم تبث مشاهد حية على الإنترنت بدون حماية. التفاصيل تكشف عن ثغرات مقلقة في أماكن خاصة مثل المنازل والمكاتب، وتحذيرات من مخاطر حقيقية تتعلق بالخصوصية والأمن الرقمي. تعرف على أبرز الدول المتضررة وما يجب فعله لحماية كاميرتك.

-

كاسبرسكي ترصد برمجية خبيثة جديدة تستهدف قطاع التكنولوجيا المالية في منطقة الشرق الأوسط وأفريقيا

كشفت كاسبرسكي عن برمجية خبيثة جديدة تُدعى GriffithRAT تستهدف شركات التكنولوجيا المالية ومنصات التداول في الشرق الأوسط وأفريقيا، عبر حملات متقدمة تعتمد على الهندسة الاجتماعية. تعرف على آلية عملها وخطورتها وكيفية الحماية منها.

-

تطور أساليب الابتزاز الإلكتروني: مجموعة “Fog Ransomware” وتكتيكها الجديد في الهجمات السيبرانية

أساليب الابتزاز الإلكتروني الجديدة التي ابتكرتها مجموعة “Fog Ransomware”، والتي تتضمن نشر بيانات ضحاياها علنًا عبر الإنترنت المظلم لزيادة الضغط النفسي على الضحايه و نصائح عملية لحماية المؤسسات من هذه الهجمات المتطورة.

-

التحول الرقمي في السعودية: رحلة المملكة نحو المستقبل المدعوم بالذكاء الاصطناعي

التحول الرقمي السريع في المملكة العربية السعودية، وكيف يساهم الذكاء الاصطناعي في تعزيز النمو الاقتصادي وتوسيع القطاع الخاص. كما يستعرض أهمية الاستدامة في تطوير الأعمال، وتحليل تطلعات الرؤساء التنفيذيين في السعودية تجاه المستقبل، مشيرًا إلى التحديات والفرص التي تواجه الشركات في المملكة.

-

فوضى عارمة في قطاع السيارات الأمريكي بعد هجوم إلكتروني مدمر.

نستعرض الهجوم الإلكتروني الأخير الذي تعرضت له شركة CDK Global، وهي شركة برمجيات رائدة تخدم وكالات بيع السيارات في الولايات المتحدة وكندا. أدى هذا الهجوم إلى توقف أنظمتها وتعطيل عملياتها بشكل كبير، مما أجبر وكالات السيارات على العودة إلى الأساليب التقليدية باستخدام القلم والورق لمعالجة الإصلاحات وتسجيل مبيعات السيارات. يوضح المقال دور CDK Global في…

-

كيف تحمي منزلك الذكي من الهجمات الإلكترونية؟ دليل شامل لتعزيز الأمان

تعرف على المخاطر الأمنية التي تواجه المنازل الذكية، وكيفية حماية بياناتك الشخصية من الهجمات الإلكترونية. في هذا الدليل، نقدم لك خمس خطوات أساسية لتعزيز أمان أجهزتك الذكية، بدءًا من مراجعة سياسات الخصوصية، وحتى تفعيل تقنيات الأمان المتقدمة مثل المصادقة الثنائية. احرص على تأمين منزلك الذكي باتباع هذه النصائح الفعالة!

-

“تصاعد الهجمات الإلكترونية على الأجهزة الذكية المنزلية في 2024: تهديدات متزايدة وأسلوب جديد للقرصنة”

الزيادة الهائلة في الهجمات الإلكترونية التي استهدفت الأجهزة الذكية المنزلية خلال عام 2024، مع التركيز على الهجمات التي طالت كاميرات المراقبة الذكية وأجهزة إنترنت الأشياء الأخرى. كما يناقش التقرير الصادر عن شركة SonicWall المخاطر التي تشكلها Reaper Botnet، وأهمية تحسين الأمن السيبراني في هذه الأجهزة للحفاظ على خصوصية المستخدمين وحمايتهم من التهديدات المتزايدة.

-

مجلس الأمن السيبراني: أكثر من 200 ألف هجمة إلكترونية يومياً تستهدف الإمارات

تقرير مجلس الأمن السيبراني في الإمارات حول التهديدات السيبرانية المتزايدة، موضحًا التفاصيل المتعلقة بعدد الهجمات الإلكترونية اليومية التي تتعرض لها الدولة، وكيفية تأثيرها على مختلف القطاعات والأساليب المتطورة التي يستخدمها المهاجمون، مثل الذكاء الاصطناعي والتزييف العميق، مع التركيز على أهمية التزام الجهات الأمنية بالمعايير العالمية للحفاظ على استقرار الأنظمة الرقمية.

-

كيف سيُغير الذكاء الاصطناعي مجال الأمن السيبراني في عام 2025؟

كيف سيؤثر الذكاء الاصطناعي في مجال الأمن السيبراني في عام 2025 و تأثير الذكاء الاصطناعي على هجمات الفدية، التصيد الاحتيالي، الهجمات على البنية التحتية الحيوية، والفجوة الكبيرة في مهارات الأمن السيبراني و نصائح حول كيفية مواجهة هذه التهديدات باستخدام حلول تكنولوجية متطورة وبرامج تدريبية.

-

هجوم سيبراني يستهدف إضافات متصفح كروم: تعرض العديد من الشركات للاختراق

يتناول الهجوم السيبراني الذي استهدف إضافات متصفح كروم في منتصف ديسمبر 2024، والذي أضر بالعديد من الشركات مثل Cyberhaven و Nudge Security. يشرح أساليب الهجوم على هذه الإضافات التي تُستخدم لتخصيص تجربة التصفح، والتحديات الأمنية التي تواجهها هذه الأدوات. كما يناقش أهمية تعزيز الأمن السيبراني لهذه الإضافات لضمان حماية بيانات المستخدمين من الهجمات المتكررة.

-

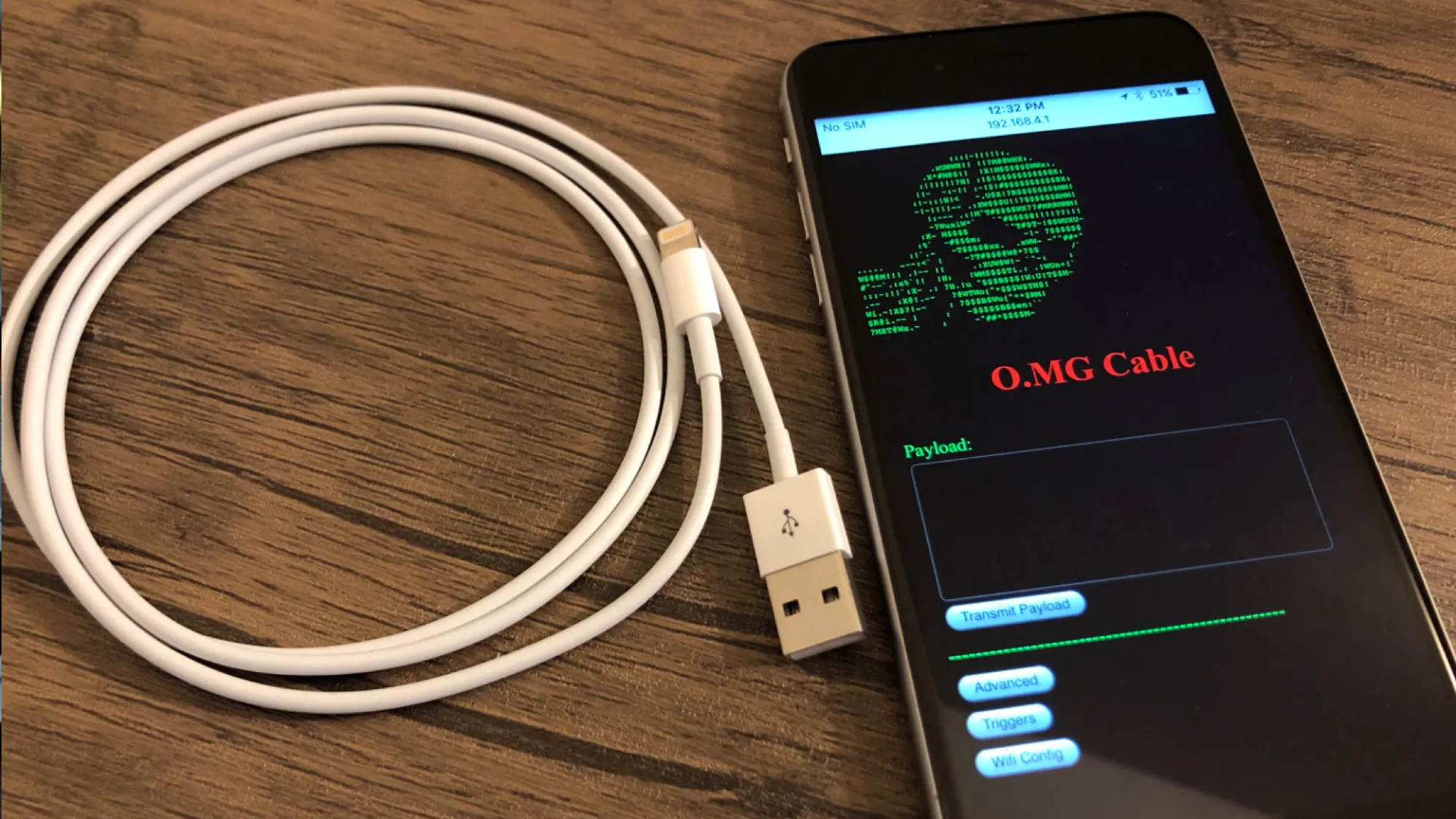

تحذير خطير لمستخدمي آيفون: شواحن “O.MG” قد تهدد بياناتك الشخصية

يستعرض تحذيرًا هامًا لمستخدمي آيفون حول خطر شواحن O.MG الخبيثة التي تهدد أمان الأجهزة من خلال تقنيات التجسس والاختراق. ويشرح كيف يعمل الكابل وكيفية سرقة البيانات باستخدام هذه التقنية، مع تقديم نصائح لحماية الأجهزة من هذه التهديدات.